— А

Обрушение вообще возможно?

— Если

снести что-то одно система восстановится, но если снести все разом, система

рухнет — оглянитесь!

— Да

брось, у правительства целая куча служб на такие случаи!

— Они

пять дней решали как доставить воду в Новый Орлеан…

«Крепкий

орешек-4»

Вначале

был экшн. 19 января власти США начали масштабную международную операцию по

борьбе с крупнейшими файлообменниками — нарушителями авторских прав. В разных

странах мира было арестовано в полном составе

руководство Megaupload.com —

файлообменника с аудиторией в 150 миллионов человек. Американский суд предъявил

обвинения 7 руководителям проекта, по которым пиратам грозит 20 лет тюрьмы.

Арестовано личное имущество обвиняемых и серверы файлообменника на сумму в 50

млн. долларов, предъявлено обвинение в нарушении авторских прав на сумму в 500

миллионов долларов, а также в получении прибыли на рекламе пиратского контента

на сумму 175 миллионов долларов. В ответ хакерские группы начинают виртуальные

атаки на сайты правительственных учреждений США, Франции и других стран,

поддерживающих борьбу с пиратством в интернете.

Интернет не позволяет ни одному сайту на 100% защититься от

DDoS-атаки, поскольку у каждого сайта есть предел нагрузки посетителей, по

достижению которой система перестает отвечать на запросы. Сайты Белого дома,

министерства юстиции и ФБР были заблокированы примерно на два часа. Сайт

президента Франции онемел на дольше — его хакнули ночью с пятницы на субботу.

31 января МВД Украины провело операцию по

изъятию серверов одного из крупнейших в мире файлообменников EX.UA,

работающего в Украине, закрытия которого министерство торговли США неоднократно

требовало от украинских властей. Были задержаны для допроса несколько

менеджеров файлообменника, однако владельцы остались на свободе, а их личное

имущество не изымалось. По требованию следователя доменный регистратор

заблокировал доменное имя EX.UA. Утром 1 февраля начали рушиться сайты государственных органов

Украины, в частности, президента, МВД, СБУ. Попало «под раздачу»

интернет-представительство Партии регионов. Некоторые ресурсы работали с

перебоями. А, например, сайт МВД клинически умер на двое суток, и в милиции

предложили пользователям получать информацию о работе ведомства через группу в

«Фейсбуке».

Курьез: власти Украины признали, что спам на

«Фейсбуке» нанес ущерб системе управления государством. После зависания

страницы «Фейсбука» премьер-министра Николая Азарова его пресс-служба сочинила

рвущий душу релиз — Жванецкий рыдает: «Из-за хулиганских действий определенной

группы, пострадали люди, которым было очень важно донести до Премьера

информацию о том, что в Балаклейском районе, Харьковской области, к примеру,

отключили газ, и люди полночи сидели в домах без отопления».

Под стенами МВД состоялась демонстрация группы подростков,

называющих себя Интернет-партией Украины, лидер которых некто Голубов заявил:

«5 миллионов пользователей ежемесячно посещало этот сайт. Это нечто больше, чем

закрытие определенного интернет-ресурса. Это начало цензуры в Интернете. Дальше

последует закрытие социальных сетей, потом запретят посещать иностранные

интернет-сайты. Украина все больше и больше перенимает опыт Белорусии».

Однако 2 февраля МВД резко изменило свою позицию.

Как заявил адвокат EX.UA: «Следствие разобралось, что факт размещения на

портале нелицензионных продуктов не может стать причиной для блокирования

домена». Следователь отозвал требование к доменному регистратору, и работа

файлообменника была восстановлена. Сейчас адвокаты собираются возвращать

изъятые серверы.

Реакция

общества на событие оказалась в абсолютном большинстве сочувствующей по

отношению к собственникам EX.UA. Как выразился писатель и оппозиционный депутат

В.Яворивский: «Пиратские фильмы — это, конечно, нехорошо, но большинство

украинских граждан бедны, среднего и ниже достатка. Они могут себе позволить

только скачать что-нибудь на компьютер. Я бы не лишал их этой возможности. Я бы

попытался найти более компромиссное решение, а не сразу рубить. Поэтому я на

стороне тех, кто протестует».

Статья Андрея Калахана в «Украинской

правде» пророчит великие потрясения и сравнивает блокирование госсайтов с

началом «арабской весны»: «Власть

впервые стала на колени. Перед сетью, перед десятками тысяч обычных украинцев…

Режим в страхе… Первую солидную трещину режим уже дал…».

История с

EX.UA и впрямь незаурядная, а потому требует тщательного, хладнокровного

разбора. В самом деле, как случилось, что власть, не испугавшаяся перспективы

международной изоляции и блокирования доступа к дешевым кредитам МВФ ради

помещения в тюрьму Юлии Тимошенко вдруг растерялась из-за нескольких зависших

сайтов и за один день пересмотрела решение в отношении пресловутого

файлообменника? Однозначного ответа на вопрос нет. Но если вспомнить перепуг

небожителей во время появления «предпринимательского Майдана», то можно

предположить, что ныне (как и тогда) власть имущие явили миру полную неготовность

противостоять любому организованному протесту, кем бы, в какой форме он не

выражался. Именно Банковая дала задний ход.

Что не

исключает, впрочем, и наличия подводных течений.

Кое-кто, к примеру, полагает, что работа EX.UA все предыдущие

годы была возможной благодаря «крыше» в лице руководства департамента по борьбе

с киберпреступностью МВД.

По мнению высокопоставленного сотрудника министерства, с которым

пообщалось ZN.UA, закрытие EX.UA являлось демонстративным жестом украинских

властей, предпринятым после визита главы Минфина Валерия Хорошковского в США,

целью которого является получение кредита от Международного валютного фонда.

«Если бы милиция хотела закрыть пиратские каналы, то давно бы это сделала,

вместе с рынком «Петровка», и сотнями других интернет-сайтов. Просто закрыть

именно EX.UA США требуют уже два года. Но ни один генерал не заинтересован в

защите авторских прав зарубежных правообладателей, поскольку это его личная

статья дохода. В данном случае можно сказать, что милиция душой была с народом,

что протесты и блокирование сайтов стали удобным поводом, позволившим

руководству МВД сослаться на общественный резонанс, и быстро восстановило

работу EX.UA». Можно доверять или не доверять подобному мнению, но такая точка

зрения имеет право на существование.

Не стоит

забывать, что пресловутый файлообмен — это бизнес. И говорить о гражданских

свободах или интернет-культе, наверное, не слишком оправданно.

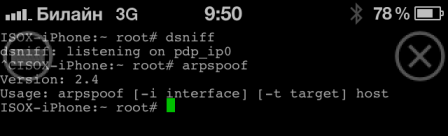

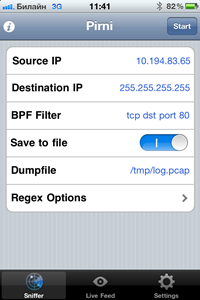

Столь же преждевременно говорить о

DDoS-атаках на госсайты как о ярко выраженном признаке появления гражданского

общества. И не только потому, что нет абсолютной уверенности в том, что

истинные организаторы акции не руководствовались коммерческими соображениями.

Если речь идет о демонстрации гражданской активности, почему сознательные

украинцы не блокируют сайты власти когда проводится пенсионная реформа, когда повышаются тарифы на ЖКХ, когда

«барыги и взяточники в погонах» обкладывают данью всю экономику, открыто и

цинично грабят страну, забираясь в карман каждому бизнесмену? Массовым протест

стал не по причине возмущения народа попиранием гражданских прав, а скорее в

связи с банальной обидой населения на попытку лишить его «законного» права на

«шару».

Украина стала единственной страной, где признание факта

нарушения авторских прав не привело к адекватному наказанию виновных. Наказание

может быть мягким, но следователь должен не оправдывать пиратов, а защищать

правообладателей. «Реверс» власти в истории с EX.UA убедил, что она

избирательно законопослушна, откровенно труслива и очевидно непоследовательна.

Ведущие

государства мира — США и Франция, предпринимают системные усилия для защиты

интеллектуального культурного и научного труда. Они защищают не оффшоры на

Кипре, не экологически грязные и энергоемкие металлургические и химические

гиганты, не газовые схемы, а право киноиндустрии, шоу-бизнеса, IT-рынка

получать максимально высокие прибыли от своего труда. В результате которого

владельцы украинских мет- и химкомбинатов покупают за миллионы долларов на свои

корпоративы западных звезд. Интеллектуальный труд — это основа нации, это

бизнес будущего, это наиболее капиталоемкий сегмент экономики развитых стран.

Но в Украине, где государство не делает и не делало ничего для создания рынка

национального кино, литературы, искусства, технологий, где ученые и

исследователи никому не нужны, и вынуждены эмигрировать, чтобы заработать,

защиту авторских прав конечно, же, легко представить как ненужную прихоть

каких-то наглых заокеанских заправил, которые мешают «бедным украинцам» с

полным правом воровать блокбастеры и программы.

Руководитель

одной из крупных IT-компаний Григорий Кравцов видит проблему и в

законодательстве: «Чи є адміністрація файлообмінного сервісу судовою

інстанцією, уповноваженою законодавством країни на встановлення факту, що

інформація носить протиправний характер? Я такої країни не знаю. Для цього в

кожній країні світі існує судова система. В якийсь момент правоохоронні органи

заарештовують сервер з особистими фотографіями користувача. Що ж виходить?

Законна власність користувача опиняється безпідставно заарештованою. В

українському законодавстві зазначено, що тільки автор має виключні права

розпоряджатися особистою інтелектуальної власністю. Є окрема стаття в

Конституції. На моє власне переконання, щоб хоч трохи впорядкувати такий вид

надання послуг, треба законодавчо прийняти, що контент, що розміщується на

файлообмінниках, повинен бути підписаний особистим електронним-цифровим

підписом. Тоді адміністрація файлообмінного сервісу буде нести відповідальність

лише за розміщення не підписаного контенту електронним цифровим підписом,

наприклад, у вигляді значного штрафу (а чому бюджет не поповнити?). Хочу

побачити людину, яка за власним електронним-цифровим підписом, який законом

прирівнюється до власноручного підпису, розмістить на файлообмінному сервісі

образу в адресу своєї країни або контент дуже відвертого сексуального характеру

з неповнолітніми дітьми».

Глава

отдела Национального института стратегических исследований Дмитрий Дубов в

комментарии ZN.UA отметил: «Безусловно, есть вопрос к эффективности

расходования средств на Национальную программу информатизации, есть вопрос к

координации деятельности правоохранительных органов. Нет однозначного ответа,

какие решения следовало предпринять в данной правовой ситуации, хотя

государство наверное, эти ответы должно знать».

Согласно

официальным данным на реализацию Национальной программы информатизации в

2006-2011 годах потрачено 40 миллиардов гривен (около 6,5 миллиардов долларов

по существовавшим валютным курсам)!

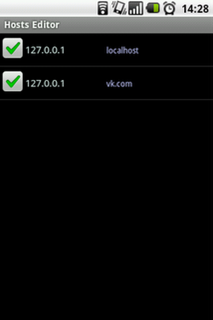

Мы не раз писали о том, что

эти средства расходуются неэффективно, что они попросту разворовываются, и

«откаты» за бюджетные заказы доходят до 80%! Мы предупреждали, что

государственные электронные системы предельно уязвимы для организованного

воздействия. Теперь сама жизнь подтвердила справедливость наших прогнозов. Кто

понесет ответственность за трату миллиардов на сайты и серверы, которые так

легко обвалить группе спамеров? Куда тратятся эти деньги, если элементарный

DDoS-наезд парализует сайт МВД? Только в 2011 году, по данным ZN.UA, МВД

провело тендер на сумму 25 миллионов гривен на закупку новой системы

документооборота. Кто ответит за эффективность использования государственных

средств МВД? Будет ли проведено расследование, почему так легко валятся

государственные сайты, которые почти монопольно разрабатываются одной частной

компанией «Софтлайн»? Будут ли наказаны чиновники, в ведении которых находится

разработка и внедрение информационных технологий?

Войны

будущего ведутся в интернете. Внезапный удар по штабам будет нанесен прежде всего

через сеть. В Украине от элементарной спам-атаки ложатся все госсайты, базы

данных всех государственных служб можно купить в интернете или на базаре.

Интересно,

станут ли события вокруг EX.UA основанием для принятия хотя бы элементарных

управленческих решений? Поводом для проведения заседания СНБОУ по вопросам

информационной безопасности? Возможно, будет проведена хотя бы банальная

ревизия, дабы выяснить, что сделано, кто виноват, сколько бюджетных денег

украли и распилили?

Хотя,

вероятнее всего, все будет, как всегда. Из бюджета выделят очередную нескромную

сумму на укрепление защиты госсайтов, на мифические системы безопасности и

значительную часть этой суммы бессовестно украдут. А власть использует

случившееся как повод для очередного закручивания гаек в сети…

Если мы обозначили угрозу не вполне доходчиво — рекомендуем посмотреть

«Крепкий орешек-4». И помнить — в реальной жизни вряд ли Джон Макклейн прилетит

нас спасать. Ведь мы воруем его авторские права.